기업 사용자 노린 악성 워드 문서 또 발견! 국내 기업 해킹 타깃 되나

페이지 정보

작성자 cfpa 댓글 0건 조회 1,213회 작성일 22-03-29 18:39본문

출처 : 보안뉴스

https://www.boannews.com/media/view.asp?idx=105710

국내 기업 사용자 대상 악성 워드 문서 지속적으로 확인돼

기업 사용자 노려 기업 내부 네트워크 침입 및 데이터 탈취가 목적인 듯

보안 설정 통해 악성 매크로가 자동으로 실행되지 않도록 해야

[보안뉴스 권 준 기자] 최근 삼성전자와 LG전자를 비롯해 마이크로소프트와 옥타 등 글로벌 대기업들이 랩서스에게 해킹 피해를 당하는 등 기업들을 타깃으로 한 사이버 공격이 거세지고 있는 가운데 기업 사용자들을 노려 공격을 시도한 것으로 추정되는 워드 문서가 또 다시 발견됐다. 또 다른 국내 기업들의 피해가 우려되는 대목이다.

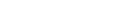

▲기업 사용자를 타깃으로 한 공격에 사용된 것으로 추정되는 워드 문서[자료=안랩 ASEC 분석팀]

기업 사용자를 타깃으로 한 것으로 추정되는 워드 문서를 확인했다는 안랩 ASEC 분석팀은 확인된 워드 문서는 다른 악성 문서와 마찬가지로 매크로 실행을 유도하는 이미지가 존재한다고 밝혔다. 또한, 정상 문서처럼 보이도록 하기 위해 매크로 실행 시 구글(Google) 계정 보안 강화와 관련된 내용이 노출되는데, 최종적으로 추가 악성코드를 다운로드하고, 사용자 정보 탈취 행위를 수행하는 것으로 분석됐다.

확인된 악성 워드 문서 실행 시 경고창 이미지가 보이며, ‘공공서식 한글에서 작성된 서식파일’이라고 언급하며 문서 내부에 존재하는 VBA 매크로 실행을 유도하는 것으로 드러났다. 또한, 우측에 존재하는 메모를 통해 마이크로소프트(Microsoft)가 작성한 것처럼 보이도록 했으며 문서 속성에서 보이는 작성자명 역시 Microsoft로 확인된다.

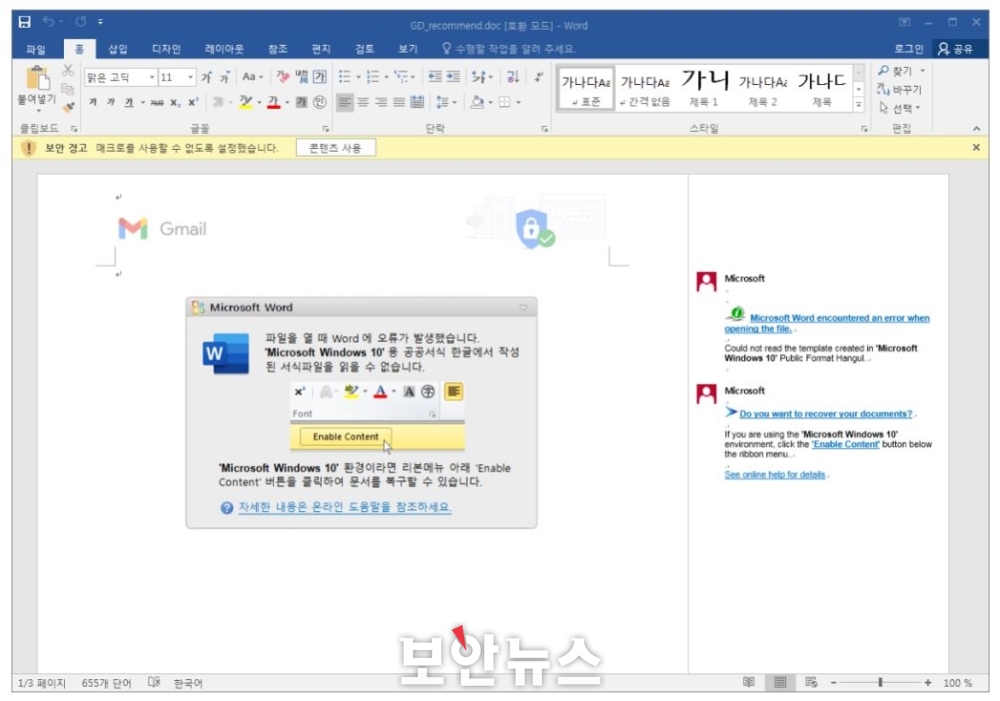

▲매크로 허용 시 노출되는 내용[자료=안랩 ASEC 분석팀]

문서에 나타나는 콘텐츠 사용 버튼 클릭 시 Google 계정 보안 강화 내용이 노출되며, 문서에 포함된 매크로 코드 확인을 어렵게 하기 위해 VBA Project에는 암호가 설정되어 있다. 확인된 매크로 코드는 AutoOpen 함수를 통해 자동으로 실행되며, RunFE() 함수를 통해 악성 행위를 수행하는 것으로 나타났다.

매크로 코드에는 2개의 다운로드 URL이 존재하는데, 이는 사용자 PC 환경에 맞는 악성코드를 다운로드하기 위한 것으로 추정된다. 만약 연결에 실패할 경우 인터넷 연결 후 문서를 오픈하라는 메시지 박스가 생성되고, 다운로드 URL에 접속이 가능할 경우 다운로드 URL에 존재하는 악성코드가 워드 프로세스에 인젝션되어 실행된다.

여기서 특이한 점은 안랩의 개인용 V3 제품 프로세스인 v3l4sp.exe(V3Lite)가 존재할 경우 추가 악성 행위를 수행하지 않고 종료된다는 점이다. 이로 인해 V3Lite를 사용하는 개인 고객의 경우 추가 악성 행위는 수행하지 않고 종료되며, 기업 사용자의 경우 악성 행위를 수행하게 된다. 이는 결국 기업 사용자를 노려 내부 네트워크에 침입하거나 내부 데이터를 탈취하는 게 주 목적이라는 의미가 될 수 있다.

ASEC 분석팀은 추가로 동일한 매크로 유형을 포함하는 ‘사건조정의견서_BA6Q318N.doc’ 파일과 ‘Binance_Guide (1).doc’라는 이름의 워드 문서가 확인됐으나 해당 파일의 경우 암호가 설정되어 있어 내용 확인이 불가능했다고 밝혔다.

이와 관련 안랩 ASEC 분석팀 측은 “최근 국내 사용자를 대상으로 하는 악성 워드 문서가 지속적으로 확인됨에 따라 사용자의 각별한 주의가 필요하다”며, “적절한 보안 설정을 통해 악성 매크로가 자동으로 실행되지 않도록 설정하고 출처를 알 수 없는 파일의 실행을 자제해야 한다”고 당부했다.

[권 준 기자(editor@boannews.com)]