중국 해커조직 샤오치잉의 한국 타깃 해킹 공격... 그 43일간의 기록

페이지 정보

작성자 cfpa 댓글 0건 조회 773회 작성일 23-04-17 08:57본문

출처 : https://www.boannews.com/media/view.asp?idx=117157&kind=

KISA, ‘샤오치잉(晓骑营) 해커조직 침해사고 및 대응방안 보고서’ 발표

[보안뉴스 김영명 기자] 해킹(Hacking)은 금전적 목적 외에도 정치적·외교적 공격 도구가 되기도 한다. 지난해 2월부터 시작된 우크라이나를 대상으로 한 러시아의 공격, 대한민국을 대상으로 한 북한발 공격 등이 대표적이다. 올해 1월, 중국의 ‘샤오치잉(晓骑营)’ 해커조직은 대한민국을 겨냥하는 도발적인 메시지와 함께 해킹을 예고했다. ‘샤오치잉’은 중국어로 ‘새벽의 기병대’라는 뜻이다. 그 이후 얼마 지나지 않아 국내 주요 연구소, 학회 웹사이트 등의 메인 홈페이지가 변경되고 개인정보가 텔레그램을 통해 유포되는 등의 피해가 있었다.

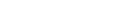

▲샤오치잉 해커조직 공격 타임라인[자료=KISA]

한국인터넷진흥원(KISA)은 올해 1월 7일부터 2월 18일까지 샤오치잉 해커조직에 의한 침해사고에 대응했던 43일간의 기록을 요약했다. 해당 보고서는 샤오치잉 해커조직으로 발생했던 침해사고들의 공격 기법을 소개하고, 대응방안을 안내했다.

6개사 대상... 개인정보 유출 및 웹페이지 변조 등 공격

샤오치잉 해커조직(이하 샤오치잉)은 2023년 1월부터 2월까지 국내 웹사이트를 대상으로 웹페이지 변조, 정보유출 등의 공격을 수행하고 그 결과를 샤오치잉 홈페이지, 텔레그램, 해킹포럼 등을 통해 공개했다.

첫 시작은 1월 7일이었다. 샤오치잉 해커조직은 1월 7일 A사 내부자료를 샤오치잉 깃허브 페이지(Github Pages)에 공개했다. 이때 160여명의 개인정보가 유출됐다. 이어 1월 20일, B사 홈페이지를 웹페이지 변조 후 텔레그램 채널에 공개했으며, 70여명의 개인정보가 유출됐다.

세 번째는 1월 21일에 B사와 C사의 내부 정보를 공개했다. 먼저 B사의 내부정보를 샤오치잉 홈페이지에 공개했으며, C사 서버의 디렉터리 및 파일 목록 등 내부정보 일부를 샤오치잉 텔레그램 채널에 공개했다.

이에 KISA는 1월 22일 보안공지를 통해 국내 홈페이지 변조 관련 민간부문 보안을 강화할 것을 권고했다. 이어 이틀 뒤인 1월 24일, 샤오치잉은 자신의 텔레그램 채널에 KISA에 대한 공격을 예고했다. 곧바로 1월 24일부터 26일까지 C사 서버에서 DB 삭제, 웹페이지 변조 후 확보한 DB Dump 파일을 샤오치잉 텔레그램 채널에 공개했다.

2월 14일 샤오치잉 해커조직은 WebLogic 취약점을 악용해 D사, E사, F사 홈페이지에 침투한 이후 웹페이지를 변조했다. 나흘 뒤인 2월 18일, A사의 내부자료를 추가로 확보한 후 샤오치잉 홈페이지에 공개했다. 이때 2만2,000여명의 개인정보가 유출됐다.

공격 기법... 취약점 악용, 웹페이지 변조 등 다양해

KISA는 샤오치잉 해커조직과 관련된 침해사고를 피해기업으로부터 신고 접수를 받은 이후 원인을 분석했다. 이를 기반으로 피해 기업별로 침투경로, 피해유형, 공격시점을 정리했다.

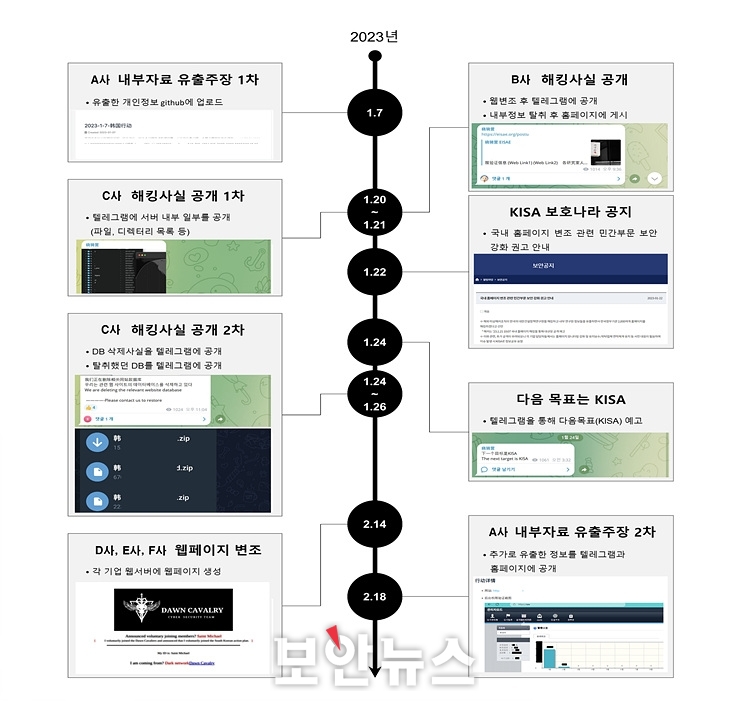

1월에는 SQL Injection이나 외부에 노출된 계정정보를 사용, 침투해 정보유출까지 수행했다. 하지만, 2월은 1건을 제외하고 WebLogic 취약점을 악용했으며, 다른 악성행위 없이 웹페이지 변조만 수행했다. 웹페이지 변조의 경우 웹페이지 유형에 따라 A, B, C로 구분했으며, A와 B의 경우는 기존의 메인 페이지를 교체했고, C의 경우는 메인 페이지와 무관한 경로에 웹 페이지를 업로드했다. 또한, 피해기업 6곳에서 발생한 침해사고의 침투경로와 피해유형을 종합한 구성도는 아래와 같다.

▲샤오치잉 피해기업의 침해사고 침투경로 및 피해유형 구성도[자료=KISA]

첫 번째 공격 방법, 취약점 스캔

샤오치잉은 웹사이트를 대상으로 취약점 스캔을 수행해 공격대상들을 선별했던 것으로 확인된다. 특히, 인터넷에서도 쉽게 확보할 수 있는 대표적인 해킹 툴인 Sqlmap과 Nuclei 등이 확인됐다.

sqlmap은 SQL Injcetion 공격을 탐지해 데이터베이스 서버 침투 과정을 자동화한 오픈소스 침투 테스트 도구로 공격자가 주로 악용한다. Nuclei는 yaml Template을 기반으로 공격 대상 스캔을 위해 사용하는 취약점 점검 도구로 공격에 악용됐다. Nuclei를 이용해 스캔할 때는 .yaml 형식의 Template을 사용할 수 있으며, 이번 공격에는 Nuclei Templates(geekniklabs)의 Template을 사용한 것으로 추정된다.

두 번째 공격 방법, 취약한 웹 서비스를 통한 내부 침투

샤오치잉은 외부에 공개된 웹사이트를 정찰해 취약한 설정 및 WAS(Web Application Server) 취약점을 악용했다. 샤오치잉이 악용한 취약점은 △SQL Injection △계정 설정 파일 접근 △오래된 버전의 WebLogic 악용 등이다.

‘SQL Injection’은 많이 알려진 취약점으로, 웹을 통해 SQL 명령어를 전달하는 취약점이다. 여전히 많은 웹사이트가 보안조치 없이 구축돼 SQL Injection은 공격 수단으로 많이 사용된다. 샤오치잉도 SQL Injection 공격을 통해 DB에 저장된 웹 관리자 계정정보를 탈취했다.

‘계정 설정 파일 접근’ 방식은 관리자의 실수로 계정정보나 민감 정보가 외부에서 접근 가능하도록 웹 서버에 업로드되기도 한다. C사도 그런 사례 중 하나다. sftp.json은 개발환경과 웹 서버 동기화를 위한 SFTP 계정 정보를 담고 있다. 해당 계정 정보는 개발 환경에만 존재해야 하지만, 부주의로 웹 서버에 업로드됐고, 샤오치잉은 이를 악용해 접속 정보를 획득했다.

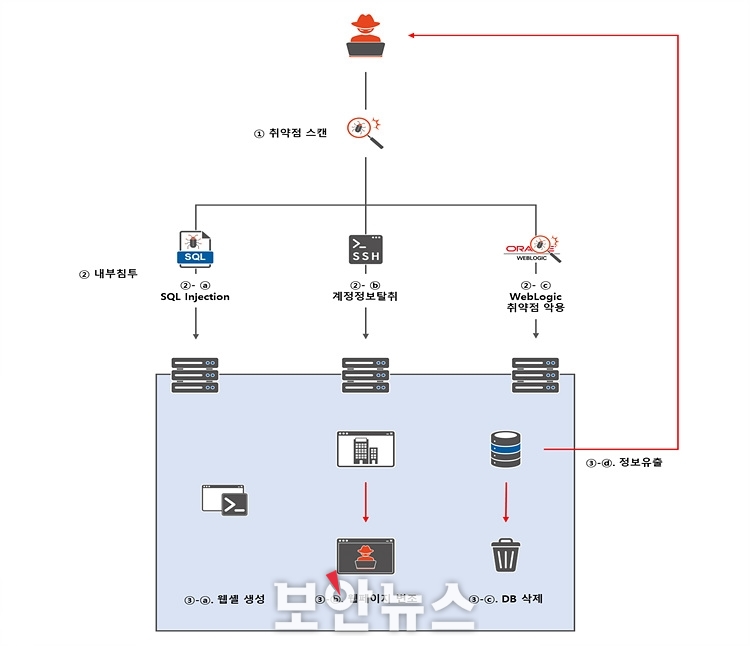

‘오래된 버전의 WebLogic 악용’ 방식의 취약점도 사용됐다. 샤오치잉은 Oracle에서 배포하는 WAS(Web Application Server) WebLogic의 오래된 버전의 취약점을 악용해 3개의 피해기업을 침투한 것으로 분석됐으며, 근거는 샤오치잉 공격그룹이 공개했던 공격도구, 오래된 WebLogic 사용, 업로드된 웹페이지 경로 등을 보면 알 수 있다.

▲샤오치잉 해커조직이 공개했던 공격 도구[자료=KISA]

샤오치잉 공격그룹이 공개했던 공격도구는 WebLogic과 관련된 도구가 포함돼 있다. 또한, D사, E사, F사 등 피해기업 3곳은 오래된 버전의 WebLogic을 사용 중이었다. 설치된 버전은 공개된 지 10년 이상 지났으며 보안 업데이트를 적용한 적이 없는 것으로 확인됐다. 샤오치잉은 위에 언급된 도구를 사용해 침투했을 것으로 추정된다. D사, E사, F사의 웹서버에는 같은 웹페이지가 비슷한 경로에 무단으로 업로드된 것도 피해 확산의 주 원인이 됐다.

피해 발생...웹셸 생성, 내부정보 탈취, 웹사이트 변조 및 무단 생성

샤오치잉은 취약점을 악용해 서버에 침투 후 웹셸 생성, 내부정보 탈취, 웹사이트 변조, 자료 삭제 등 행위를 수행했다. 1월에 침투했던 피해기업으로부터는 내부자료를 탈취했으며, 2월에 침투했던 피해기업에는 1개 기업을 제외하고는 웹페이지 변조만 수행했다.

먼저, 내부정보 탈취로는 SQL Injection, 서비스 계정 설정 파일, 오래된 버전의 Weblogic을 악용하면, 서버 내부자료에 접근이 가능하다. 샤오치잉은 이러한 취약점을 통해 해당 기업의 내부정보에 직접 접근하거나 웹셸, 백도어 등을 업로드해 내부정보를 탈취했다.

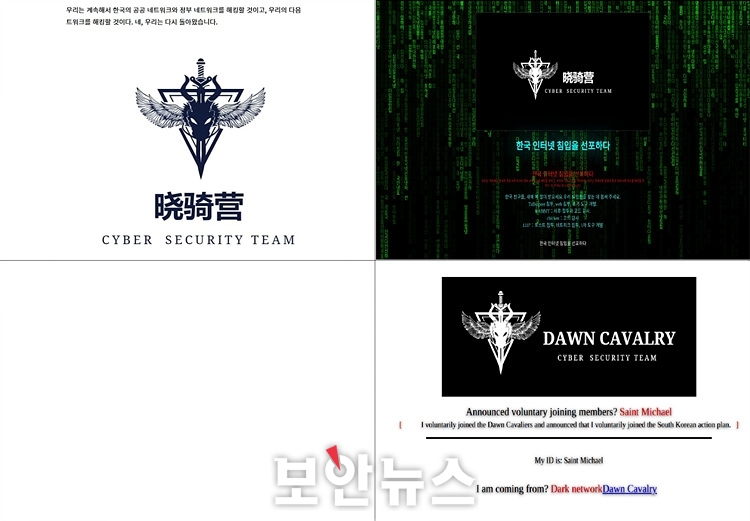

그 다음으로, 웹사이트 변조 및 무단 생성도 진행했다. 샤오치잉은 해킹사실을 과시하거나 새로운 멤버를 모집하는 목적의 웹페이지를 메인 페이지와 교체하거나 추가로 업로드했다. KISA는 피해기업 서버 분석으로 샤오치잉이 무단 업로드한 3가지 웹페이지를 확인했다.

▲Github에서 제공하는 웹 호스팅서비스인 Github Pages에 공개한 탈취 정보[자료=KISA]

자료 삭제로는 샤오치잉은 특히 C사 서버에 있는 DB를 탈취한 후 마지막으로 DB에 있는 관련된 자료들을 삭제하기도 한 것으로 드러났다.

샤오치잉은 해킹 사실을 입증하기 위해서 탈취한 정보를 공개했으며, 일부 웹페이지를 변조했다. 또한, 피해기업에서 탈취한 개인정보나 변조된 화면 사진을 해킹포럼, 텔레그램, 깃허브 페이지 등 여러 채널에 실시간 공개했는데, 이는 자신들의 해킹 실력 입증 및 과시 목적으로 풀이되며, 금전적 목적이나 핵티비즘의 성격으로 보이기는 어려웠다는 게 KISA 측의 설명이다.

▲샤오치잉이 업로드한 첫 번째, 두 번째, 세 번째 웹페이지 변조 유형(왼쪽 위부터 시계방향으로)[자료=KISA]

샤오치잉 해커조직의 공격을 방어하고, 피해를 최소화하기 위한 방법은 크게 SQL Injection 공격 예방, 계정정보 관리, 운영체제 및 소프트웨어 버전 업그레이드, 중요자료 백업, 로그 설정, KISA 정보보호 서비스 활용 등이 있다.

SQL Injection 공격 예방에는 안전한 소프트웨어 개발을 위해 소스 코드에 잠재한 보안 취약점을 제거하고, 보안과 관련된 기능을 구현하는 ‘웹 서버 시큐어 코딩’, 웹 서버를 안전하게 보호하기 위해 웹 공격을 탐지하고 차단하는 보안 솔루션인 ‘웹 방화벽’ 설치가 있다.

계정정보 관리는 서버 내 계정정보 업로드 여부를 점검하고, 운영체제 및 소프트웨어를 최신 버전으로 업그레이드하는 것이 중요하다. 또한, 중요자료는 항상 백업을 해둬야 안전하다. 로그 설정은 웹 로그 주기적 점검 및 백업, WebLogic 로그 저장 연장 등의 방법이 있다. 이밖에도 KISA에서 제공하는 정보보호 서비스를 활용하는 것도 도움이 된다.

KISA 관계자는 “샤오치잉은 한국 정부를 향한 해킹예고, 국내 기업을 대상으로 한 해킹 및 결과 공개로 많은 주목을 받았다”며 “KISA에 신고 접수된 피해기업은 대부분 보안에 많은 투자를 하기 어려운 소규모 기업이나 기관이었다”고 밝혔다. 이어 “피해기업을 분석한 결과 SQL Injection, 알려진 취약점 악용 등 고전적인 공격 기법을 사용한 것을 확인할 수 있었다”며 “KISA의 다양한 서비스로 기본 보안을 강화해 침해사고에 대비하길 바란다”고 덧붙였다.

[김영명 기자(boan@boannews.com)]

관련링크

- 이전글北해커, SW공급망 해킹해 에너지·금융시스템 노렸다 23.04.27

- 다음글반복되는 코인거래소 해킹…"ISMS 인증으론 부족…거래소 해킹 안전판 마련 촉구" 23.04.14