해킹된 인기 유튜브 계정으로 유포 중인 레코드브레이커

페이지 정보

작성자 cfpa 댓글 0건 조회 639회 작성일 23-05-02 13:34본문

출처 : https://www.boannews.com/media/view.asp?idx=117591&kind=

레코드브레이커(RecordBreaker)는 지난해 새롭게 등장한 인포스틸러 악성코드로, Raccoon 스틸러의 새로운 버전이라고도 알려졌다. CryptBot, RedLine, Vidar와 같은 다른 인포스틸러 악성코드들처럼 주로 소프트웨어 크랙 및 인스톨러로 위장해 유포되는 대표적인 악성코드다.

▲발로란트 게임 핵을 위장해 BlackGuard를 유포하는 동영상[자료=안랩 ASEC 분석팀]

안랩 ASEC 분석팀은 최근 해킹된 것으로 추정된 유튜브 계정을 통해 레코드브레이커가 유포되고 있는 것을 확인했다. 검색 엔진은 악성코드 유포에 사용되는 대표적인 공격 벡터 중 하나다. 레코드브레이커는 과거에도 다음(daum) 블로그에서 검색 엔진을 통해 유포되고 있었다. 검색 엔진에서는 상용 소프트웨어의 크랙, 시리얼, 인스톨러 등을 검색한 사용자들은 실제로는 악성코드가 다운로드되는 위장 유포 페이지로 접속해 악성코드를 다운로드했다.

최근에는 검색 엔진 외에도 유튜브를 통해 악성코드를 유포하는 사례가 자주 확인된다. 예를 들어 과거 RedLine 인포스틸러를 유포했던 공격자는 크랙 프로그램 설치 방법을 알려주는 영상과 함께 크랙을 위장한 내려받는 링크를 함께 업로드했다. 이외에도 라이엇 게임즈에서 개발한 발로란트 게임의 핵을 위장하면서 실제로는 BlackGuard 인포스틸러 악성코드를 유포한 사례도 있다.

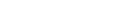

▲악성코드 유포 페이지[자료=안랩 ASEC 분석팀]

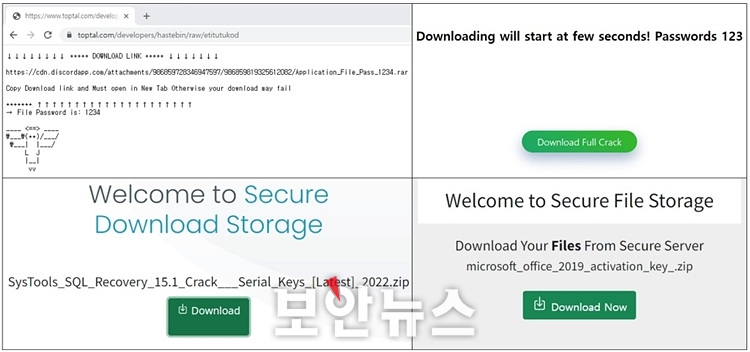

최근 유튜브를 통해 유포 중인 악성코드들을 모니터링하던 중 해킹된 것으로 추정된 유튜브 계정을 통해 레코드브레이커 인포스틸러가 유포되고 있는 것을 확인했다. 공격자가 업로드한 게시물이며, 영상 설명과 댓글에 Adobe Photoshop 크랙을 내려받을 수 있는 링크와 가이드를 적었다.

▲공격자가 유튜브 영상과 함께 업로드한 악성코드 다운로드 링크[자료=안랩 ASEC 분석팀]

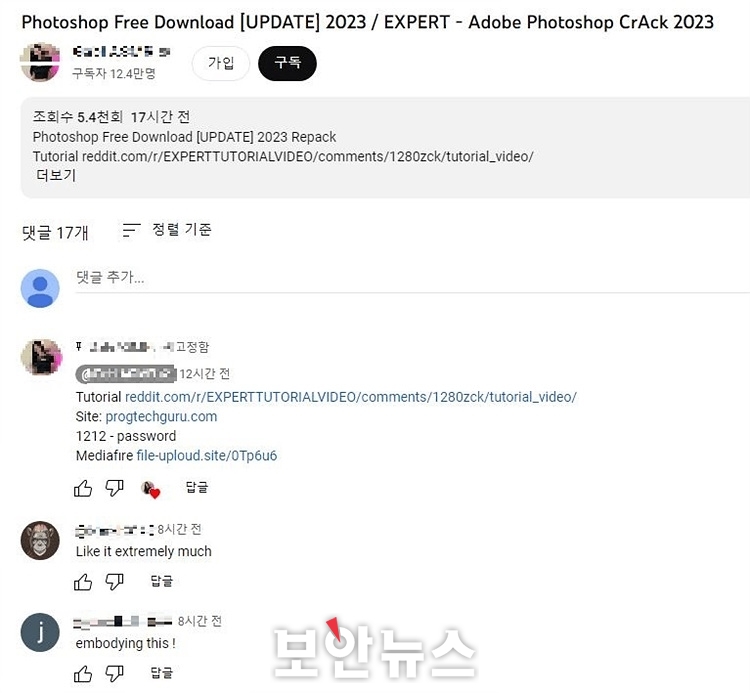

공격자들이 유튜브를 통해 악성코드를 유포되는 방식은 자주 사용되지만, 공격자 대부분은 새로운 계정을 생성해 악성코드 링크를 업로드하고 있다. 하지만 현재 해당 계정은 12만명 이상의 구독자를 갖고 있다. 또한, 이 계정을 사용한 유튜버는 악성코드 유포 동영상을 업로드하기 며칠 전까지 정상적으로 활동하고 있는 것으로 확인돼, 공격자는 해당 유튜버의 계정을 탈취한 이후 악성코드 업로드에 사용한 것으로 추정된다.

▲악성코드 유포에 사용된 계정[자료=안랩 ASEC 분석팀]

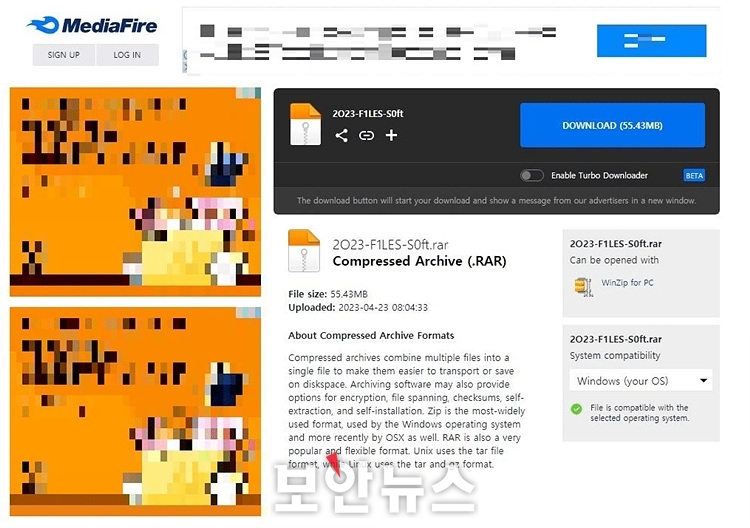

유튜브의 링크를 클릭하면 MediaFire의 다운로드 페이지가 확인되며, 사용자들은 해당 페이지에서 악성코드가 포함된 압축 파일을 내려받을 수 있다. 다운로드된 압축 파일은 기존과 유사하게 비밀번호로 암호화돼 있다.

레코드브레이커를 살펴보면, 압축 파일의 압축을 해제했을 때 기존 유포 사례처럼 700MB가 넘는 크기의 ‘Launcher_S0FT-2O23.exe’ 실행파일이 보인다. 해당 파일은 공격자가 의도적으로 대용량의 패딩 영역을 추가해 파일의 용량을 키운 형태다. 이는 보안 제품을 이용한 수집 및 탐지를 우회하기 위한 것으로 추정된다.

▲MediaFire 다운로드 페이지[자료=안랩 ASEC 분석팀]

‘Launcher_S0FT-2O23.exe’는 레코드브레이커 인포스틸러 악성코드로서 실행하게 되면 C&C 서버에 접속해 설정 데이터와 정보 탈취에 필요한 DLL 파일들을 다운로드한다. 레코드브레이커가 실행되면 ‘machineId’를 구하고 악성코드에 하드코딩된 값인 ‘configId’를 C&C 서버에 전달하며, 이후 C&C 서버로부터 다음과 같은 설정 데이터를 전달받는다. 전달받는 데이터로는 정보 탈취에 필요한 DLL들을 다운로드할 주소들과 탈취할 파일들의 경로가 존재한다.

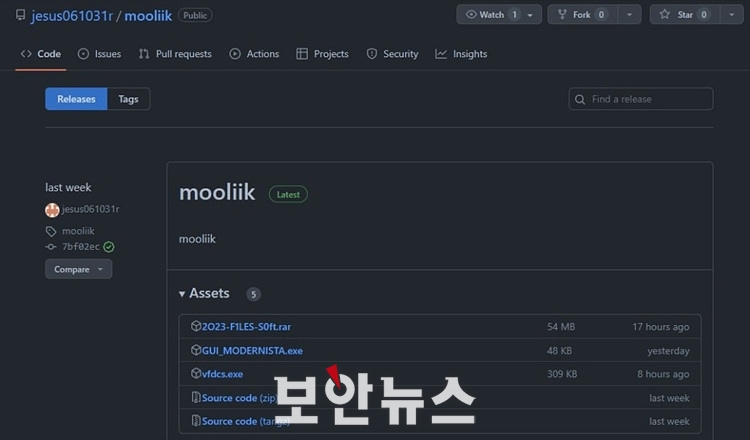

레코드브레이커는 시스템 기본 정보 및 설치 프로그램 목록, 스크린샷, 브라우저에 저장된 계정 정보 등 시스템에 저장된 다양한 정보들을 수집해 탈취하며, 마지막으로 추가 페이로드를 다운로드해 설치할 수 있다. 다운로드된 파일들 중 ‘GUI_MODERNISTA.exe’는 다양한 크랙 파일들을 내려받는 기능을 제공하는 프로그램으로서, 사용자가 정상적으로 크랙 프로그램을 내려받은 것으로 인지시켜 악성코드가 설치됐는지를 확인하기 어렵게 한다.

또 다른 파일인 ‘vdcs.exe’는 코인 마이너 악성코드로서 공격자는 감염 시스템에 대한 정보를 수집한 이후에는 코인 마이너를 설치해 감염 시스템의 자원으로 암호 화폐를 채굴한다.

▲깃허브에 업로드돼 있는 악성코드들[자료=안랩 ASEC 분석팀]

레코드브레이커는 감염 시스템에 저장돼 있는 다양한 사용자 정보들을 수집해 탈취하는 인포스틸러 악성코드로서 이외에도 추가적인 악성코드를 내려받아 설치할 수 있다. 레코드브레이커는 구독자 수가 10만 명이 넘는 계정을 통해 유포됐으며, 과거 정상적으로 활동했던 것으로 추정했을 때 해당 계정은 공격자에 의해 해킹된 것으로 추정된다. 공격자는 레코드브레이커를 통해 감염 시스템의 정보를 수집했으며, 정보 탈취 이후에는 코인 마이너를 추가로 설치해 암호 화폐를 채굴하고 있다.

ASEC 분석팀 관계자는 “다양한 플랫폼을 통해 악성코드가 설치될 수 있기 때문에 불법 프로그램을 내려받아 사용하는 행위를 지양해야 한다”며 “정품 소프트웨어 사용을 생활화하고 의심스러운 웹사이트나 P2P 이용은 자제해야 한다”고 말했다. 이어 “V3 등 백신을 최신 버전으로 업데이트해 악성코드의 감염을 사전에 차단할 수 있도록 신경 써야 한다”고 덧붙였다.

[김영명 기자(boan@boannews.com)]