북한 김수키 해커조직, 국책연구기관 가짜 사이트 만들어 대북 종사자 피싱 공격

페이지 정보

작성자 cfpa 댓글 0건 조회 780회 작성일 23-05-23 08:00본문

출처 : https://www.boannews.com/media/view.asp?idx=118262&page=1&kind=1

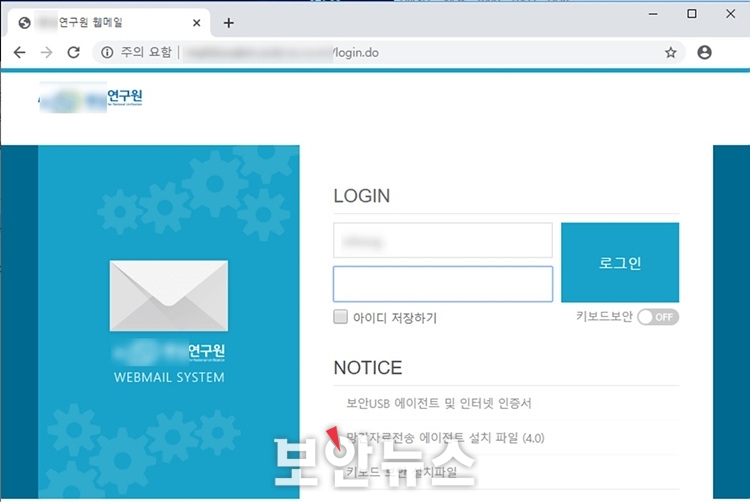

보안뉴스 김영명 기자] 최근 북한의 김수키(Kimsuky) 해커조직에서 국내 특정 국책연구기관의 웹메일 사이트와 동일한 사이트를 제작한 정황이 확인돼 사용자들의 주의가 필요하다. 앞서 올해 1월에는 국내 대형 포털사이트인 카카오 로그인 화면으로 위장한 웹페이지를, 이어 2월에는 네이버 로그인 화면으로 위장한 웹페이지를 악용하기도 했다.

▲대북업무 담당자를 타깃으로 제작된 가짜 웹메일 로그인 페이지[자료=안랩 ASEC 분석팀]

안랩 ASEC 분석팀(이하 ASEC)의 분석에 따르면, 공격자는 당시 제작한 가짜 로그인 페이지에서 무역·언론·대북관련 인물과 기관을 타깃으로 ID를 자동입력해 뒀다. 이번에 발견된 가짜 사이트에서도 예전과 같은 방식으로 해당 기관 조직장의 ID를 자동 입력해 놓은 것을 확인할 수 있다.

만약 사용자가 로그인을 시도하게 되면 사내 웹메일 사이트의 계정정보를 확보하게 되는 것이므로, 공격자에게는 사용자의 포털사이트 계정정보를 확보하는 것만큼 유용한 데이터일 것으로 판단된다. 현재까지 ASEC에서 확보한 Reverse DNS 데이터와 관련 IP·도메인 및 연관 파일로 판단한 결과 북한 김수키 해커조직의 소행으로 추정된다.

최근 이렇게 정상 사이트의 웹소스를 그대로 사용해 피싱 공격에 활용하는 사례가 늘고 있으며, 다수의 조작된 도메인을 활용해 포털 사이트 및 기관의 웹메일 인프라를 사칭한 웹사이트가 지속해서 확인되고 있다.

ASEC 관계자는 “사용자는 웹메일 시스템을 비롯한 별도 로그인을 요구하는 웹페이지에서 로그인 시도를 할 때는 접근 URL과 인증서 유효 여부와 진위 여부를 다시 확인할 필요가 있다”며 “별도 외부의 경로로 전달받은 불분명한 URL에 대해서는 접속을 자제해야 한다”고 밝혔다.

[김영명 기자(boan@boannews.com)]